Wifi 5 krijgt met wifi 6, 6E en 7 maar liefst drie upgrades.

Flexibel werken en digitalisatie, ook voor je netwerk

De voorbije jaren zijn bedrijven noodgedwongen – aka “de COVID periode” – omgeschakeld van desktops en thinclients naar op laptop gebaseerde werkplekken. Mensen werken vaker van thuis uit en kantoren hebben flexiruimtes in plaats van vaste bureaus. Daarbij deden ook de huddle- en conference rooms hun intrede. Daarnaast passen bedrijven meer digitalisatie toe. Waar voorheen de vergaderzaal en magazijnen met wifi uitgerust waren, wordt nu verwacht dat ook de productie- en kantoorgebouwen een optimale wifidekking krijgen.

Mobiel werken is met andere woorden de standaard geworden. Dat geldt ook voor je netwerk. Een optimale werking vraagt om de flexibiliteit en zekerheid van wifi. Geen gedoe meer met netwerkkabels en de mogelijkheid om veilig te werken waar en wanneer je wil.

Wifi 6 wordt de nieuwe standaard

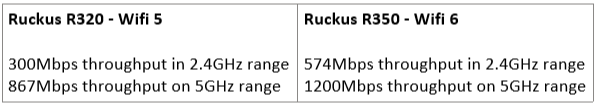

Vandaag merken we dat de huidige wifi 5 standaard niet altijd kan voldoen aan de flexibiliteit die bedrijven hun medewerkers willen gunnen. De toestellen die je momenteel aanschaft, zijn al compatibel met wifi 6. Vooral wat acces points betreft is wifi 6 de ideale opvolger en zeker het overwegen waard.

Welke pijnpunten kent wifi 5 en zijn ze met de opvolger, wifi 6, dan opgelost?

– Capaciteit: Bedrijven groeien en zetten in op modern werken, dat betekent dat er steeds meer toestellen moeten kunnen connecteren. Ook per persoon hebben we steeds meer toestellen die we willen verbinden zoals laptops, printers, tablets, smartphones en andere IoT-apparaten.

– Snelheid: Wifi 6 heeft een hogere maximale snelheid dan Wifi 5.

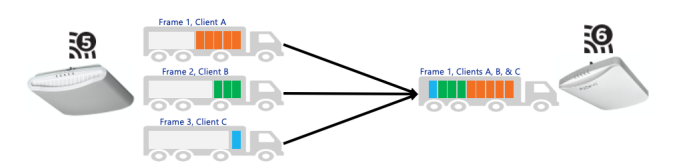

– Efficiëntie en optimalisatie: Wifi 6 werkt met een hogere bandbreedte waardoor het minder energie verbruikt en stabieler is. Bovendien werkt wifi 5 met een sequentieel schema, waarbij elke gebruiker zijn beurt moet afwachten vooraleer het signaal wordt doorgestuurd. Bij wifi 6 wordt er gebruik gemaakt van een nieuw modulatieschema (OFDMA genoemd), waardoor het mogelijk is om tot 9 toestellen tegelijkertijd data te laten verzenden. Vooral kritische QoS applicaties zoals Telefonie (VoIP) en Video zullen hier zeker hun voordeel mee doen.

– Veiligheid: In 2004 was WPA2 het antwoord op de kwetsbaarheden in WEP en WPA-beveiliging. In de herfst van 2017 werd duidelijk dat de WPA2-standaard aan vernieuwing toe was. Wifi 6 maakt gebruik van WPA3 en is dus ook qua veiligheid een betere optie dan wifi 5.

Wifi 6E en wifi 7 vormen de toekomst

Waar we met wifi 6, ook gekend als High Efficiency Wi-Fi (HEW), al een goede stap in de juiste richting zetten, stopt het verhaal daar niet. Eind dit jaar zullen wifi 6E, een uitbreiding op de wifi 6 standaard, en wifi 7 hun intrede doen.

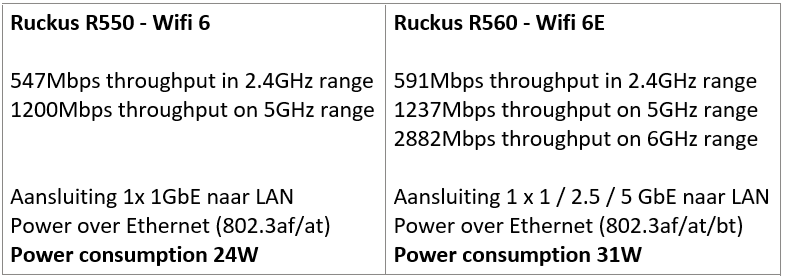

Wifi 6E kent alle voordelen van wifi 6, maar voegt daar nog een extra bandbreedte, namelijk het 6 GHz-radiospectrum aan toe. Daardoor is het nog sneller en aangezien de frequentie nog niet zoveel gebruikt wordt, ook stabieler en minder vatbaar voor interferentie. Wie wifi 6E wil gebruiken, dient er wel rekening mee te houden dat ook de switches erop voorzien dienen te zijn. Een hogere snelheid op wifi met meerdere kanalen en frequenties, vereist switches met +1Gb poorten en een hoger PoE vermogen.

Wat kan er dan met wifi 7 mogelijks nog beter? Wel, wifi 7 biedt nóg hogere snelheden, grotere capaciteit en minder interferentie. Het bouwt voort op de vooruitgang die wifi 6E eerdere boekte, waarbij de maximale bandbreedte van de 5GHz-band op 320 MHz wordt verdubbeld en snelheden tot 46 Gbps worden bereikt. Het biedt een betere benutting van de 6GHz band, hoewel dat in de EU (1 kanaal – max 80MHz kanalen) een beperkter spectrum oplevert dan in de US (3 kanalen – 160MHz), waardoor er mogelijks meer access points nodig zullen zijn.

Welke wifi heeft mijn onderneming dan nodig?

Wifi 6 zal op termijn uitgroeien tot de nieuwe standaard, maar bedrijven die vooral werken met barcode- en QR-code picking in een magazijn zullen nog jaren verder kunnen met de mogelijkheden van wifi 5. Heb je echter plannen om over te schakelen naar voice picking, dan zal wifi 6 je meer voordeel en comfort bieden. Maak je gebruik van VoIP en video, dan zal wifi 6E voor jou een bijzonder welkom alternatief zijn. Wifi 7 zal vooral voor bedrijven die hinder ondervinden door interferentie of gebruik maken van VR-toepassingen interessant zijn.

Afhankelijk van hoe je je wifi gebruikt, heb je binnenkort dus de mogelijkheid om een wifi 5, 6, 6E of 7 access point te implementeren.

Recente reacties