Waarom een Zero Trust-beveiligingsbeleid essentieel is voor elke organisatie

Vandaag gebruiken de meeste bedrijven nog steeds een “klassiek” beveiligingsmodel. Bij dat model loggen gebruikers in op het bedrijfsnetwerk over een VPN-verbinding en via een gebruikersnaam en paswoord, dat eventueel aangevuld wordt met een hardware of software token.

Maar is dat beveiligingsmodel wel voldoende aangepast aan de hybride werkomgeving en de complexe IT-realiteit van vandaag?

Het antwoord is volmondig “nee”.

In het onderstaande voorbeeld vertellen we je waarom.

Je gebruikers verifiëren is niet voldoende

Stel: je werknemer Tim werkt telkens enkele dagen per week van thuis en enkele dagen vanop kantoor. Wanneer hij thuis werkt, heeft Tim via zijn laptop van het werk toegang tot je bedrijfsnetwerk via een beveiligde VPN-verbinding. Die maakt bijkomend gebruik van multi-factor authentication (MFA). Tim kan zo dagelijks aan zijn bestanden werken.

Nu hij op vakantie is in Spanje, wil Tim toch graag eens de status van enkele projecten checken (je weet hoe dat gaat) maar hij heeft z’n laptop niet bij. Hij gebruikt daarom het toestel van zijn partner om via de VPN in te loggen op het bedrijfsnetwerk. Dat lukt zonder problemen, want via de VPN (en MFA) krijgt Tim meteen toegang tot het netwerk … Net als op kantoor of thuis.

Maar nu blijkt de laptop van Tim’s partner besmet te zijn met een virus. Daardoor zijn alle bestanden waar Tim de nodige rechten voor heeft beschadigd. Door enkel de gebruiker te checken en niet zijn toestel is er dus een flink beveiligingsprobleem ontstaan.

Wat nu?

Niets is zeker: neem geen risico’s

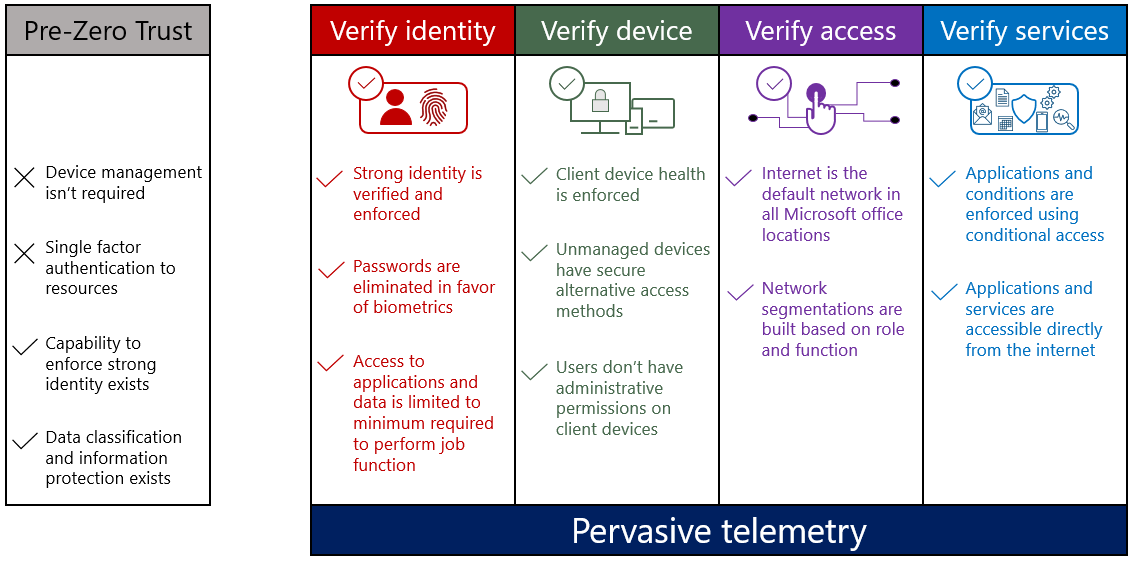

Dat enkel je gebruikers verifiëren geen garantie biedt op een waterdichte beveiliging, dat is in principe de filosofie van het Zero Trust-model. Dat is een toegangsarchitectuur die niet nieuw is, maar wel steeds populairder (en relevanter) wordt.

Het Zero Trust-model gaat ervan uit dat je bedrijfsgegevens niet vanzelfsprekend veilig zijn. Integendeel: elk toegangsverzoek wordt beschouwd als een potentieel lek.

Zero Trust leert ons om “nooit te vertrouwen en altijd te verifiëren”. Ook Microsoft hanteert dit model om efficiënt én op een gebruiksvriendelijke manier gegevens te beveiligen. Maar wat houdt Zero Trust nu precies in?

“Microsoft implementeert een Zero Trust-beveiligingsmodel om een gezonde en beschermde omgeving te garanderen. Dit doen ze door internet te gebruiken als het standaardnetwerk met een sterke identiteit, gevalideerde toestellen en toegangsrechten op basis van minimale bevoegdheden.”

You shall (not) pass

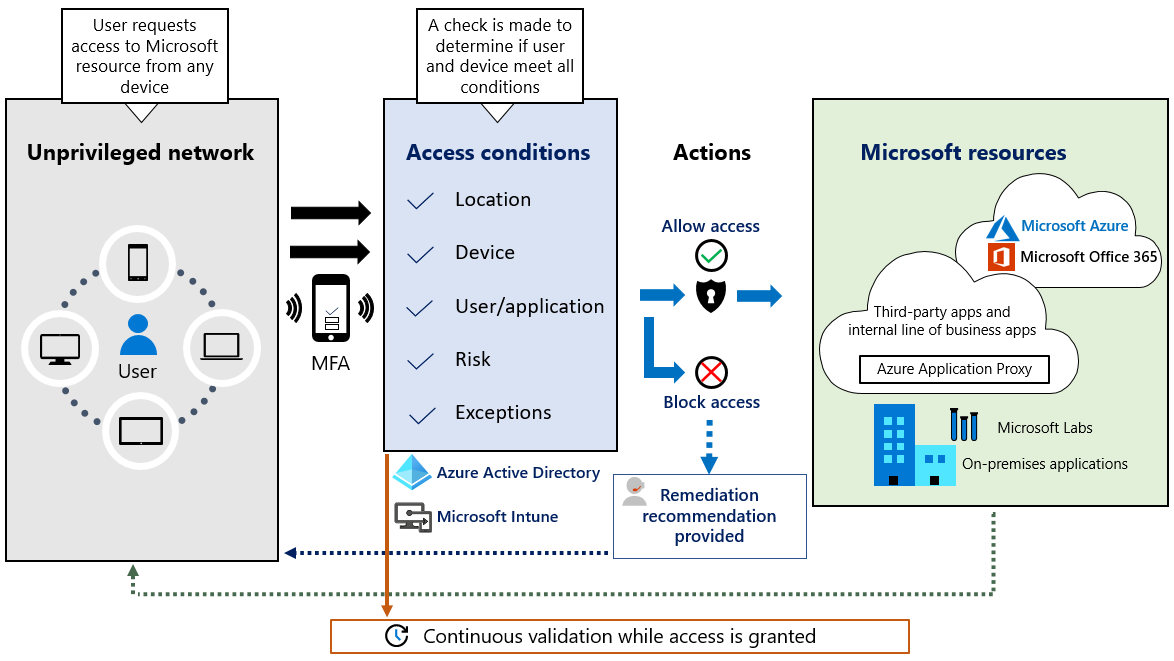

In een Zero Trust-omgeving wordt elke transactie tussen systemen (gebruikersidentiteit, toestel, netwerk en applicaties) altijd gevalideerd én als betrouwbaar gemarkeerd. Wordt aan deze voorwaarden niet voldaan, dan kan de transactie niet plaatsvinden.

Zo werkt een ideaal Zero Trust-beleid heel concreet:

Bron: Microsoft

- Identiteiten worden altijd en overal gevalideerd en beveiligd met multi-factor authenticatie

Het gebruik van MFA zorgt ervoor dat wachtwoorden niet meer kunnen verlopen en dat ze uiteindelijk volledig overbodig zullen worden. Daarnaast garandeert bijkomende biometrische identificatie een sterke authenticatie van je gebruikers (oftewel: identiteiten).

- Toestellen worden beheerd en als veilig gemarkeerd

Ook elk toestel wordt verplicht gevalideerd en bevestigd als veilig of “gezond”. Alle types toestellen en besturingssystemen moeten daarom voldoen aan een vereiste minimale “gezondheidsstatus” als voorwaarde om toegang te krijgen tot de netwerkomgeving.

- Telemetrie is alomtegenwoordig

Het Zero Trust-model gebruikt diepgaande gegevens en telemetrie om:- inzicht te krijgen in de huidige beveiligingsstatus;

- hiaten in de dekking te identificeren;

- de impact van nieuwe controles te valideren.

Uitgebreide audits, monitoring en telemetrische checks zijn kernvereisten om zowel gebruikers, apparaten, applicaties, diensten als toegangspatronen te verifiëren.

- Toegang wordt verleend met minimale bevoegdheden

Gebruikers krijgen enkel toegang tot de applicaties, diensten en infrastructuur die ze nodig hebben om hun functie uit te voeren. Een VPN die algemene toegang geeft tot het netwerk en al zijn gegevens zonder segmentatie wordt niet langer toegestaan.

Bron: Microsoft

“Zero Trust is niet alleen een veilige methode om je telewerkers toegang te geven tot het netwerk, maar ook een gebruiksvriendelijke manier.” – Michael, Hybrid-cloud Solution Architect bij Incrius.

Of u ligt er wakker van. Of wij.

Overschakelen van een klassiek beveiligingsbeleid naar het veiligere en robuuste Zero Trust-model vereist een andere aanpak en kan jaren in beslag nemen.

De eerste stappen zijn gelukkig eenvoudig: laat je gebruikers inloggen met MFA (vb. Microsoft Authenticator) en zet een Mobile Device-beleid op (vb. Microsoft Intune).

Gelukkig hoef jij je daar geen zorgen over te maken, want met de hulp van Incrius maak je de overstap sneller dan je denkt.

Ons team helpt je om te bepalen welke aanpak het beste werkt voor jouw specifieke IT-omgeving. Samen analyseren we je risicoprofielen en toegangsmethoden, en bekijken we welke specifieke verificaties je nodig hebt om gebruikers toegang te geven tot je bedrijfsmiddelen.

Ben jij ook klaar om Zero Trust te implementeren en zo je bedrijfsdata op elk moment en op elke locatie te beschermen voor cybercriminelen en ander misbruik? Contacteer dan het Incrius-team voor een grondige scan van je infrastructuur.

Recente reacties